بررسي ويژگيهاي جديد امنيتي ويندوز سرور 2012 - بخش اول

با انتشار ويندوز 8 و مواجه شدن مردم با رابط كاربري جديد مترو مايكروسافت، بسياري از مردم متعجب شده و با خود ميگويند آیا واقعاً اين سيستمعامل براي من مناسب است؟ اين وضعيت در حالي است كه تغييرات مايكروسافت در سيستمعامل جديدش بسيار بيشتر از تغيير رابط كاربري مترو است و افرادي كه ويندوز سرور 2012 را نصب كرده باشند يا سيستمعامل سرور 2008 خود را به ويندوز سرور 2012 ارتقا دادهاند، بهخوبي اين موضوع و سطح گستردگي تغييرات را درك خواهند كرد. البته آنها هم دچار ترديد ميشوند كه چنين محصولي برايشان مناسب است يا خير! در ماه ژوئن، الیور ریست از تيم نويسندگان سايت اينفوورلد به من گفت: «وقتي مايكروسافت ميگويد ويندوز8 يك انتشار بزرگ و اصلي است، شوخي نميكند.» اين شركت در ويندوز سرور 2012 قاعده بازي را تغيير داده و در تمام بخشها مانند اشتراكگذاري فايلها (File Sharing)، شناسايي (Identity)، ذخيرهسازي (Storage)، ساختار دسكتاپ مجازي، مجازيسازي سرور و كلاود، شاهد ويژگيها و تغييرات جديدي هستيم. من به همه اين تغييرات ميخواهم پيشرفتهاي امنيتي ويندوز سرور 2012 را نيز اضافه كنم كه بهتنهايي ممكن است عاملی براي استقبال و خريد سازمانها و شركتها از اين سيستمعامل سرور باشد. در ادامه ميخواهیم اين پيشرفتهاي امنيتي مايكروسافت در ويندوز سرور 2012 را بهطور سريع مرور كنیم.

با انتشار ويندوز 8 و مواجه شدن مردم با رابط كاربري جديد مترو مايكروسافت، بسياري از مردم متعجب شده و با خود ميگويند آیا واقعاً اين سيستمعامل براي من مناسب است؟ اين وضعيت در حالي است كه تغييرات مايكروسافت در سيستمعامل جديدش بسيار بيشتر از تغيير رابط كاربري مترو است و افرادي كه ويندوز سرور 2012 را نصب كرده باشند يا سيستمعامل سرور 2008 خود را به ويندوز سرور 2012 ارتقا دادهاند، بهخوبي اين موضوع و سطح گستردگي تغييرات را درك خواهند كرد. البته آنها هم دچار ترديد ميشوند كه چنين محصولي برايشان مناسب است يا خير! در ماه ژوئن، الیور ریست از تيم نويسندگان سايت اينفوورلد به من گفت: «وقتي مايكروسافت ميگويد ويندوز8 يك انتشار بزرگ و اصلي است، شوخي نميكند.» اين شركت در ويندوز سرور 2012 قاعده بازي را تغيير داده و در تمام بخشها مانند اشتراكگذاري فايلها (File Sharing)، شناسايي (Identity)، ذخيرهسازي (Storage)، ساختار دسكتاپ مجازي، مجازيسازي سرور و كلاود، شاهد ويژگيها و تغييرات جديدي هستيم. من به همه اين تغييرات ميخواهم پيشرفتهاي امنيتي ويندوز سرور 2012 را نيز اضافه كنم كه بهتنهايي ممكن است عاملی براي استقبال و خريد سازمانها و شركتها از اين سيستمعامل سرور باشد. در ادامه ميخواهیم اين پيشرفتهاي امنيتي مايكروسافت در ويندوز سرور 2012 را بهطور سريع مرور كنیم.

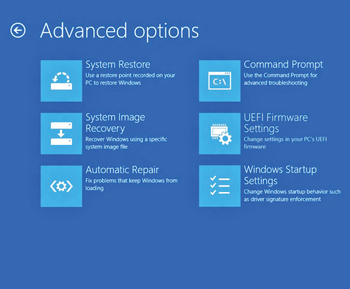

بوت امن با UEFI

همانند ويندوز8، در ويندوز سرور 2012 نيز ROM-BIOS سنتي جاي خود را به استاندارد جديد صنعتي و بهبوديافته بوت موسوم به UEFI (سرنامUnified Extensible Firmware Interface) داده است. مايكروسافت در اين بوت از نسخه 2.3.1 با امنیت تقویت شده استفاده كرده است كه مانع از بهروزرساني كدهاي بوت بدون داشتن گواهينامه معتبر يا امضاي ديجيتالي ميشود. در ويندوز8 و ويندوز سرور 2012 براي دستكاري فرآيند بوت يا بهروزرساني آن بايد گواهينامه معتبر از مايكروسافت يا شركتهاي همكار آن تهيه كنيد. در حقيقت توسعه بوت ويندوز مستلزم طي كردن فرآيندهاي اعتبارسنجي و تأييد هويت است و تا قابل اعتماد نباشيد، نميتوانيد در كل بوت ويندوز8 تغييري ايجاد كنيد. اين فرآيند كه از آن به عنوان بوت امن نام برده ميشود، ميتواند از بسياري تهديدات و خطرات مبتنيبر اجراي كدهاي مخرب مانند روتكيتها و ويروسهاي مبتنيبر بوت جلوگيري كند و امكان به دست گرفتن كنترل سيستمعامل را كاهش دهد.

رمزنگاري دادهها در مراكز داده با BitLocker

ابزار BitLocker بالاخره براي سرورها قابل استفاده شد. تا قبل از عرضه ويندوز سرور 2012 براي استفاده از BitLocker در سرورها یا بايد از مود TPM(سرنامTrusted Platform Module) مبتني بر چيپست استفاده ميشد كه يكي از ضعيفترين روشهاي رمزنگاري از نظر اجرايي است یا باید در هربار بوت، یکی از مدیران سیستم براي وارد كردن پينكد، رمزعبور يا كليدهاي USB حاضر میشد. همچنین، اين ابزار روي مراكز داده بهخوبي كار نميكرد. اما نسخه جديد ابزار رمزنگاري درايوهاي BitLocker كه به ويندوز سرور 2012 (و البته ويندوز8) افزوده شده است، به مديران سرور اجازه ميدهد تا بدون هيچ دردسري قابليتهاي رمزنگاري ديسك را فعال كنند. بهطور خاص، بسياري از مديران شبكه علاقهمند هستند از حالت محافظ شبکه (network protecter) استفاده کرده وبتوانند بهطور خودكار ديسكهاي رمزنگاري شده را بازگشايي كرده و تا زمانی كه سرور به شبكه متصل است، بهطور معمولي با اكتيو دايركتوري كار كنند. با بهبودهايي كه در نسخه جديد BitLocker صورت گرفته است، از رمزنگاري سختافزاري ديسكها كه تحت عناوين SED يا ED شناخته ميشوند، حسابهاي كاربري اكتيو دايركتوري و گروههاي كاري محافظت شده، پشتيباني ميشود. همچنین، ميتوان از رمزنگاري Cluster-Aware استفاده كرد كه اجازه ميدهد يك ديسك بهطور صحيحي به حالت Failover (حالتي كه ديسك بهطور خودكار به حالت افزونگي يا استندباي ميرود) برود و براي كامپيوترهاي عضو كلاستر، از حالت رمزنگاري خارج شود. با اين ويژگيهاي پيشرفته BitLocker، ويندوز سرور 2012 بهراحتي ميتواند اقدام به رمزنگاري اطلاعات و ديسكها کند.

اجراي زود هنگام ضدبدافزار

يكي ديگر از وجه اشتراكهاي امنيتي ويندوز8 و ويندوز سرور 2012 در ELAM (Early Launch Anti-Malware) است كه اجازه ميدهد يك نرمافزار ضدبدافزار احراز هويت شده و داراي گواهينامه معتبر يا امضاي ديجيتالي، خيلي سريع و بعد از بوت اوليه UEFI اجرا شود. اين روش كمك ميكند كه يك برنامه امنيتي سالم و مطمئن قبل از كدهاي ويروسها يا بدافزارهاي ديگر به حافظه و منابع ديگر سيستم دسترسي داشته باشد و كار خود را شروع كند. تا قبل از ELAM كدهاي مخرب بدافزارها ميتوانستند با روش زنجيرهاي بردارها يا وقفهها (interrupt or vector chaining) قبل از برنامههاي ديگر اجرا شوند و كنترل سيستمعامل را بهدست بگيرند و اجازه اجراي برنامههای ضدبدافزار را ندهند.

DNS امن

اغراقآميز نيست اگر بگوييم استفاده از DNS در سرورها بدون قابليت DNSSEC اصلاً امن و قابل اعتماد نيست. ابزار DNSSEC سروري را كه ميخواهد به يك درخواست DNS جواب بدهد، مجبور ميكند تا پاسخ خود را با کلیدهای دیجیتال امضا کرده و اثبات کند که مالک آن ناحیه یا Zone خاص است. در ويندوز سرور 2008 R2 و حتي قبل از آن، در ويندوز ويستا قابليت DNSSEC وجود داشت اما با سكوهايي غير از سكوي مايكروسافت قابل استفاده نبودند. در اين وضعيت چون هر سرور DNS با زنجيرهاي از درخواستها مواجه ميشود كه از سوي اينترنت ارسال شدهاند و براي تمامي آنها نياز به اجرا و استفاده از DNSSEC هست، نميتوان فقط محدود به استفاده از Microsoft DNS با قابليت امنيتي DNSSEC بود و يك مشكل اساسي به وجود خواهد آمد. در ويندوز سرور 2012 اين مشكل حل شده است و نهتنها DNSSEC با آخرين مستندات RFC و استانداردهاي رمزنگاري سازگاري دارد بلكه از پيكربندي بسيار سادهتري بهره ميبرد. به عبارت ساده، پيكربندي DNSSEC در ويندوز سرور 2008 R2 بيشتر شبيه يك كابوس بود! به انواع دستورات خط فرمان پيچيده نياز داشت، فقط با زونهاي (Zone) استاتيك كار ميكرد و به بررسي دوباره امضاها هنگامي كه يك ركورد بهروزرساني ميشد، نياز داشت. اما اكنون DNSSEC مبتني بر رابطگرافيكي است و با اكتيو دايركتوري مجتمع شده است كه بهطور خودكار عمليات re-signing را انجام ميدهد. DNSSEC در ويندوز سرور 2012 سادهتر و بهروزتر شده است و ديگر فكر نميكنم دليلي براي استفاده نکردن از آن در سازمانها و شركتها به همراه يك يا چند سرور DNS وجود داشته باشد.

طبقهبندي اطلاعات

اسناد بهطور خودكار ميتوانند براساس محتويات يا ويژگيهاي اكتيو دايركتوري طبقهبندي شوند. اين طبقهبندي ميتواند با ويژگيهاي جديد طبقهبندي و امنيتي ويندوز سرور 2012 تركيب و يكپارچه شده و بهصورت هوشمندانه و با آگاهي بيشتري استفاده شود. براي مثال، ابزار Management Service ميتواند اقدام به رمزنگاري اسنادي كند كه طبقهبندي يا محتويات خاصي دارند. همچنين شما ميتوانيد كاربران و گروههاي كاري را كه به اين محتويات يا طبقهبندي خاص دسترسي دارند، كنترل و مديريت كنيد. اين قابليت يك وضعيت شسته و رفته را دراختيار شما قرار ميدهد و يك ساختار کاملاً مشخص است.

یک دیدگاه ارسال کنید!

.jpg)