بررسي ويژگيهاي جديد امنيتي ويندوز سرور 2012 - بخش پاياني

با انتشار ويندوز8 و مواجه شدن مردم با رابط كاربري جديد مترو مايكروسافت، بسياري از مردم متعجب شده و با خود ميگويند آیا واقعاً اين سيستمعامل براي من مناسب است؟ اين وضعيت در حالي است كه تغييرات مايكروسافت در سيستمعامل جديدش بسيار بيشتر از تغيير رابط كاربري مترو است و افرادي كه ويندوز سرور 2012 را نصب كرده باشند يا سيستمعامل سرور 2008 خود را به ويندوز سرور 2012 ارتقا دادهاند، بهخوبي اين موضوع و سطح گستردگي تغييرات را درك خواهند كرد. البته آنها هم دچار ترديد ميشوند كه چنين محصولي برايشان مناسب است يا خير! در ماه ژوئن، الیور ریست از تيم نويسندگان سايت اينفوورلد به من گفت: «وقتي مايكروسافت ميگويد ويندوز8 يك انتشار بزرگ و اصلي است، شوخي نميكند.» اين شركت در ويندوز سرور 2012 قاعده بازي را تغيير داده و در تمام بخشها مانند اشتراكگذاري فايلها (File Sharing)، شناسايي (Identity)، ذخيرهسازي (Storage)، ساختار دسكتاپ مجازي، مجازيسازي سرور و كلاود، شاهد ويژگيها و تغييرات جديدي هستيم. من به همه اين تغييرات ميخواهم پيشرفتهاي امنيتي ويندوز سرور 2012 را نيز اضافه كنم كه بهتنهايي ممكن است عاملی براي استقبال و خريد سازمانها و شركتها از اين سيستمعامل سرور باشد. در ادامه ميخواهیم اين پيشرفتهاي امنيتي مايكروسافت در ويندوز سرور 2012 را بهطور سريع مرور كنیم.

با انتشار ويندوز8 و مواجه شدن مردم با رابط كاربري جديد مترو مايكروسافت، بسياري از مردم متعجب شده و با خود ميگويند آیا واقعاً اين سيستمعامل براي من مناسب است؟ اين وضعيت در حالي است كه تغييرات مايكروسافت در سيستمعامل جديدش بسيار بيشتر از تغيير رابط كاربري مترو است و افرادي كه ويندوز سرور 2012 را نصب كرده باشند يا سيستمعامل سرور 2008 خود را به ويندوز سرور 2012 ارتقا دادهاند، بهخوبي اين موضوع و سطح گستردگي تغييرات را درك خواهند كرد. البته آنها هم دچار ترديد ميشوند كه چنين محصولي برايشان مناسب است يا خير! در ماه ژوئن، الیور ریست از تيم نويسندگان سايت اينفوورلد به من گفت: «وقتي مايكروسافت ميگويد ويندوز8 يك انتشار بزرگ و اصلي است، شوخي نميكند.» اين شركت در ويندوز سرور 2012 قاعده بازي را تغيير داده و در تمام بخشها مانند اشتراكگذاري فايلها (File Sharing)، شناسايي (Identity)، ذخيرهسازي (Storage)، ساختار دسكتاپ مجازي، مجازيسازي سرور و كلاود، شاهد ويژگيها و تغييرات جديدي هستيم. من به همه اين تغييرات ميخواهم پيشرفتهاي امنيتي ويندوز سرور 2012 را نيز اضافه كنم كه بهتنهايي ممكن است عاملی براي استقبال و خريد سازمانها و شركتها از اين سيستمعامل سرور باشد. در ادامه ميخواهیم اين پيشرفتهاي امنيتي مايكروسافت در ويندوز سرور 2012 را بهطور سريع مرور كنیم.

مجوزهاي كاربران و گروهها

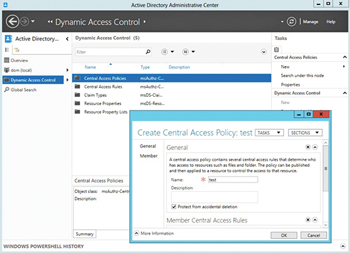

ويندوز سرور 2012 داراي ويژگيهاي بسيار پيشرفتهاي براي مجوزدهي و دسترسي به فايلها و پوشهها است. اين ويژگيها و امكانات در بخشهاي Dynamic Access Controls، Expression-Based Access Control Entries و Centralized Authorization and Auditing Rules كه با نام Central Access Policies ميشناسيم، قابل دسترسي و استفاده هستند. در وهله اول ميتوان تقريباً به هر آبجكتي مانند كاربر، گروه، كامپيوتر و مواردي ديگر هر نوع ويژگي مجوزي و دسترسي كه تمايل داريم را نسبت بدهيم و تعريف كنيم. این خصوصیات که به اصطلاح Claim نامیده میشوند، ممکن است عبارت « I’m a Dell laptop with MAC address of 00-aa-00-62-c2-06 » برای یک کامپیوتر يا ويژگي خاصي مانند «a manager in the finance group working from home» برای يك آبجكت باشند. اين Claimها بعداً در اعتبارسنجي و احراز هويت دستگاهها يا فايلها/پوشهها به شما كمك خواهند كرد. براي مثال، ممكن است فقط كاربران مالي كه در خانه كار ميكنند و از دستگاههاي iMac يا Microsoft Surface Pro استفاده ميكنند، اجازه دسترسي به سرور مالی Share Point از روي شبكه خصوصي مجازي (VPN) را داشته باشند و بتوانند وارد آن شده و اسنادي با سطح دسترسي متوسط(Medium) يا پايين(Lower) را باز كنند. در اين وضعيت، اسناد مالي با سطح دسترسي بالا(High) ميتوانند طوري طبقهبندي و تعريف شوند كه فقط كاربراني كه در سايت اصلي حضور فيزيكي دارند و در يك نام دامنه خاص تعريف شدهاند، توانايي دسترسي به آنها را داشتهباشند.

اين تصميمگيريهاي امنيتي از يك منطق جبري بولي (Boolean Logic) پيروي ميكنند. اين ويژگي را با شرایط پیش از ويندوز سرور 2012 مقايسه كنيد كه فقط ميتوانستيد براساس حسابهاي كاربري و گروههاي كاري، مجوزها و دسترسيها را تعريف و تصميمگيريهاي امنيتي را در كل سطح سيستمعامل پيادهسازي کنید.

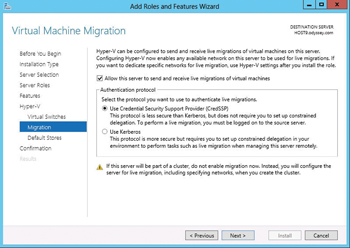

بهبودهاي Kerberos

Kerberos ثابت كرده است كه يك پروتكل احراز هويت امن و قدرتمند است. در ويندوز سرور 2012 اين پروتكل بهبود یافته و استفاده از آن سادهتر شده است. نهتنها اين پروتكل از احراز هويت روي كلاود و Cross-forest و حتی claimها پشتيباني ميكند، بلكه کنترل کنندههای دامنه DC (سرنام Domain Controller) ميتوانند با استفاده از Kerberos فشردهسازيهاي گروهي را پیاده کنند. همچنین حداکثر اندازه تیکتهای Kreberos تا ۴۸ کیلوبایت افزایش یافته است. تا قبل از ويندوز سرور 2012 بهطور سادهاي ميشد يك كاربر را عضو صد گروه كاري كرد كه از آن با نام token bloat ياد ميكنيم؛ البته احراز هويت آن با مشكل مواجه ميشد. اما اكنون بخشKerberos درConstrained Delegation بهطوري ارتقا داده شده كه ميتواند عمليات احراز هويت يك دامنه يا forest (شبكهاي با چندين هزار كامپيوتر كه همه با يكديگر در ارتباط هستند) را انجام دهد. در نسخههای قبلی ويندوز سرور Constrained Delegation براي احراز هويت يك دامنه نياز به نام و آدرس كامپيوتر ابتدايي و انتهايي داشته و اين موضوع كار را سخت ميكرد. بهتازگی Kerberos از مستندات RFC 6113 نيز پشتيباني ميكند. از اساس، كانالهاي ارتباطي محافظت شده میان كاربران عضو دامنه و كنترلكنندگان دامنه برقرار میشوند تا از دادههایی که قبل از احراز هویت ردوبدل میشوند، محافظت شود. با پشتيباني Kerberos از RFC6113 امنيت كانالهاي ارتباطي بيشتر شده و هك كردن آنها سختتر خواهد بود.

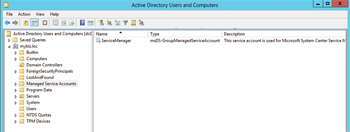

حسابهاي كاربري با مدیریت گروهی

حسابهای خدماتی مدیریت شده MSA (سرنام Managed Service Account) در ويندوز سرور 2008 R2 معرفي شده است. وقتي اين سرويسهاي جديد مربوط به حسابهاي كاربري در اكتيو دايركتوري معرفي و ساخته شدند، ميتوانند به كامپيوترها يا سرويسهاي خاصي نسبت داده شوند تا از اين پس بهطور خودكار نگهداری، مانيتور و كنترل شده و هر سي روز يك بار رمزهاي عبور بسيار طولاني آنها بهطور خودكار ريست شوند و به همراه رمز ماشین فیزیکی تغيير کنند. ويندوز سرور 2012 به روشهاي مختلفي MSA را ارتقا داده و با معرفي ابزار gMSA (سرنام Group Managed Service Accounts) ويژگيهاي امنيتی جديد را براي حسابهاي كاربري گروهي مطرح كرده است. با استفاده از اين ويژگيهاي امنيتي ميتوان يك gMSA را در ميان چندين كامپيوتر به اشتراك گذاشت. پیش از آن، بايد براي هر كامپيوتر از يك MSA استفاده ميشد. ويژگيهاي MSA و gMSA نياز به یک اسکیمای (Schema) بهروز شده دارند و gMSA تنها با ويندوز8 و ويندوز سرور 2012 سازگاري دارد. همچنين MSAها در ويندوز سرور 2012 از كلاسترينگ و بالانسينگ نيز پشتيباني ميكنند.

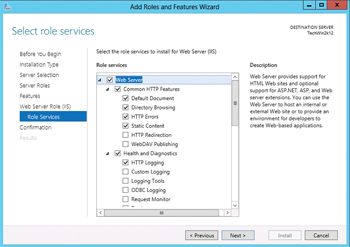

بهبودهاي IIS 8

Internet information Service 8 بهبودهاي امنيتي جديد زيادي داشته است. بهخصوص اين پيشرفتها براي واکنشهای امنيتي خودكار و محافظت از دسترسيهاي چندگانه كاملاً مشهود است. Dynamic IP Restrictions ويژگيای است كه اجازه ميدهد IIS آدرسهاي IP را براساس قوانین از پيش تعريف شده در سرور، مانند همزماني يا درخواستهاي HTTP بلوک كند. اين ويژگي FTP را نیز شامل میشود. در IIS 7 بلوک کردن آدرسهاي IP بهصورت دستي و كاملاً ايستا بود. در IIS 8 علاوهبر اينكه سياستهاي سختگيرانهتري در SandBox اعمال ميشود، نرمافزارها ميتوانند در چندين SandBox با دسترسيهاي چندگانه تعريف شوند تا جلوي هرگونه رفتار مشكوك يا فريبنده گرفته شود.

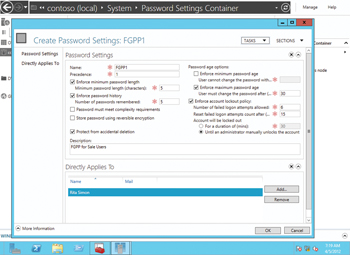

رابط كاربري گرافيكي و رمزهاي عبور

در ويندوز سرور 2003 و ويندوزهاي قبل از آن سياستهاي تعريف رمز عبور تنها محدود به يك دامنه یا كاملاً محلي (Local) بودند. اين ويژگي دردسرهاي بزرگي ايجاد ميكرد. بهطور مثال، اگر ميخواستيد مجموعهای از سياستهاي رمز عبور را براي كاربران يك گروه و مجموعهای دیگر را برای كاربران ديگري تعريف كنيد، عملاً ناممکن بود. براي نمونه اگر میخواستید مديران دامنه (Domain Admin) از 15 كاركتر براي تعريف رمزعبور استفاده کنند، در حالي كه رمز عبور يك حساب كاربري معمولي فقط 12 كاركتر باشد با دردسر بسیاری روبهرو می شدید. در ويندوز سرور 2008 استفاده از FGPP (سرنامFine Grained Password Policy) شروع شد كه اجازه تعريف و اجراي سياستهاي سختگيرانهتري را براي رمزعبور در سطح دامنهها ميداد. اما در ويندوز سرور 2008 اين كارها فقط توسط ابزارهاي ويراستار اكتيو دايركتوري يا PowerShell صورت ميگرفت. در ويندوز سرور 2012 ميتوان FGPP را با يك رابطكاربري گرافيكي در بخش جديد Active Directory Administrative Center مديريت كرد كه نهتنها ميتوان به Active Directory Recycle Bin و Active Directory PowerShell Viewer دسترسي داشت بلكه اين بخش جايگزين بخش Active Directory Users and Computers شده است. اين ابزار باعث میشود پیادهسازی FGPP همانند آب خوردن ساده شده و كار با آن راحتتر شود. همين امر باعث ميشود كه شركتها و سازمانها استقبال بيشتري از FGPP داشته باشند و استفاده بهتري از آن بكنند. در ويندوز سرور 2012میتوان با راست كليك روي حساب یک کاربر سياستهاي امنيتي اعمال شده بر آن را تحت عنوان Resultant Password Settings مشاهده کرد. همچنین چندين FGPP ميتوانند سياستهاي خود را براي يك كاربر تعريف و اعمال كنند.

جمعبندي

علاوهبر ويژگيهاي امنيتي جديدي كه در بالا براي ويندوز سرور 2012 برشمردیم، قابليتهاي ديگري در سطح مدير سيستم سرور مانند PowerSell 3.0 كه از 2000 دستور خط فرمان پشتيباني ميكند يا اجرا/عدم اجراي رابط كاربري گرافيكي در مود هسته سرور، وجود دارند. همچنين نبايد از بهبودهاي امنيتي و چندگانه در قابليتهاي كلاستري ويندوز سرور 2012 غافل شد. اكنون ويندوز سرور 2012 با حجم عظیمی از به روزرسانیها و قابلیتهای پیشرفته عرضه شده است و مجهز به صدها قابليت امنيتي است كه بهمراتب بيشتر از قبل، مديران سيستم و مديران شبكه شركتها را مجذوب خود ميكند و ميبلعد. امنيت در ويندوز سرور 2012 به سطح بالاتری صعود کرده است و نتایج آن در تمام سیستم قابل مشاهده است

یک دیدگاه ارسال کنید!

.jpg)